防火防盗反钓鱼,2016年全球网络钓鱼总汇概览

2.8 Wifi钓鱼 (Wifi phishing)

随着智能终端飞速发展,手机的WIFI也在快速的普及着,可以说,wifi现在已经成为我们生活的一部分。生活之中到处都充满着wifi,公车、地铁、公司、家里、公共场所也会有wifi。甚至可以这样说,没有电脑我们能活,但如果缺少wifi,小编恐怕80%以上的人都要抓狂了吧。(FB已经有类似的文章,请参考)

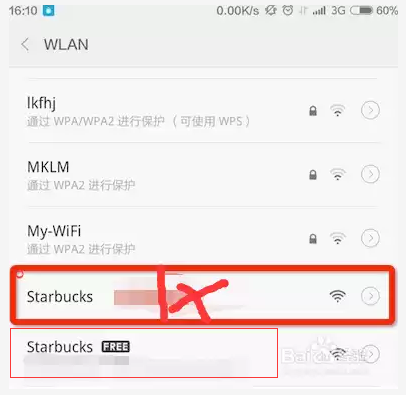

WIFI在方便我们的同时,也为一些心怀不轨的黑客提供了钓鱼便利,他们会偷偷搭建钓鱼WIFI,如果你连接到这些WIFI后,很可能就会导致你的手机的个人信息被盗,出现各种异常。比如,你在星巴克搜索到了两个wifi名字同时为——Starbucks,那你就得注意了,黑客很可能在这里为你设置了一个陷阱。

这类攻击一般都是用目标机器(物理机或者虚拟机)搭建一个网络确保用户能够接入无线热点,然后用无线网卡来嗅探和注入数据包,将附近的访问点列出来,记下BSSID和channel的值和MAC地址,然后用DHCP服务器提供一个假的接入点,然后就可以通过抓包工具抓包。

一旦你的无线设备连接到攻击者搭建的假无线wifi,会被钓鱼者反扫描,而如果你的手机正连在网站上进行数据通讯,钓鱼者就会获得你的用户名和密码。

通过wifi钓鱼,攻击者除了能盗取到用户的银行账户、网络支付密码外,还能利用相应软件截获数据包,并用分析软件破译用户使用过的wifi密码等等。除了假wifi外,攻击者还会使用“DNS劫持”、“ARP欺骗攻击”等手段对用户进行攻击,导致网络瘫痪,用户敏感数据被盗等。

个人建议大家在公共场合尽量使用2G/3G/4G网络,别随便连接wifi;在日常使用wifi设备时,最好关闭wifi自动连接,这样就可以减少很多被钓鱼的几率;在选择wifi时,一定要选择官方的wifi,在公共场合使用网银或者支付平台,防止个人敏感信息泄漏。

2.9键盘记录器钓鱼

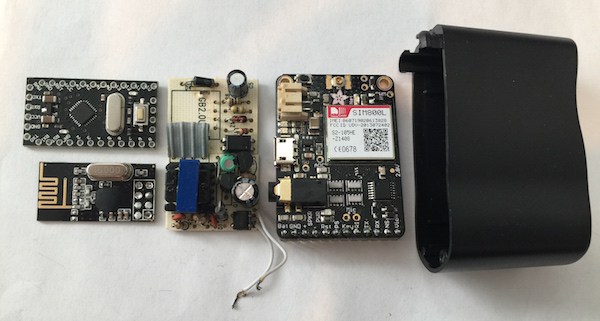

键盘记录器也被称作键盘屏幕全记录,这是一种专门用来记录键盘监控以及屏幕监控的记录器。这家伙从诞生到现在,长得是越来越靓了。看几张前后照片对比。

记得安全研究员Samy Kamkar设计了一款外形伪装成USB充电器的无线键盘记录仪KeySweeper,虽说小小的体格萌萌哒,但它却可以秘密的记录附近无线键盘的敲击数据,并可将该数据通过Internet或蜂窝数据网络发送给后台。今年5月,FBI就曾向公众发出警告,千万要小心警惕使用廉价的USB充电装置,因为它有可能就是一个KeySweeper,会导致个人敏感信息、财务信息或其他重要的信息被窃取。

KeySweeper内部靓照

这种软件包含基于web的工具,可以用来实现对keystroke的实时监控。不光如此,这种工具制作起来也灰常简单(制作教程下载:Github),价格也不贵,大概每个在10-80美元之间。当有特定类型的击键时(如用户名或者URL),该工具就会向攻击者发送短信警报。在该设备记录键盘的同时,它仍能继续接收Web工具发送的指令。另外,即使KeySweeper从电源中被拔掉也还能继续工作,因为它内置了可充电电池。

对于这类攻击,FBI建议我们要减少无线键盘的使用,因为这类设备可以对无线键盘数据进行记录并发送给攻击者,如果你一定要使用无线键盘,那么最好对要传输的数据进行强加密。(关于FBI的建议,请移步至此)

2.10 会话劫持钓鱼

我们知道,多数钓鱼方法是想办法让用户点击恶意URL,Session劫持则是劫持会话,即使用户正在访问合法网站,也会被重定向到钓鱼网站上去。结合现在大规模的家用路由漏洞,这种方法效果就更好了。

2.10.1 域名解析攻击

典型的例子是DNS缓存中毒,通过污染DNS缓存来达到目的。但这种手段攻击成本高、影响大,黑产讲究的是简单实用,于是我们就看到更简单的办法,直接篡改主机上的host文件,这就容易多了,而且也很容易通过恶意软件传播。

2.10.2 XSS攻击

理论上XSS攻击可以用来做很多事,wooyun网上常见的是盗取cookie技术,不过这种手段无疑不符合黑产简单实用的作风,用在黑产里的跨站,多数还是url重定向这一类。

2.10.3 中间人攻击

中间人攻击的定义比较广泛,总体意思是攻击者能够拦截、读取、修改通信内容。

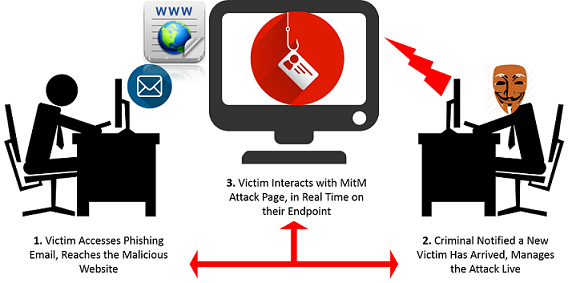

2.11实时交互式网络钓鱼

这种钓鱼攻击在前段时间发生在巴西,发生在攻击者和受害者之间的网络会话中。这种类型的攻击能够模拟目标网站的外观和感觉,而不仅仅只是一般的钓鱼页面。

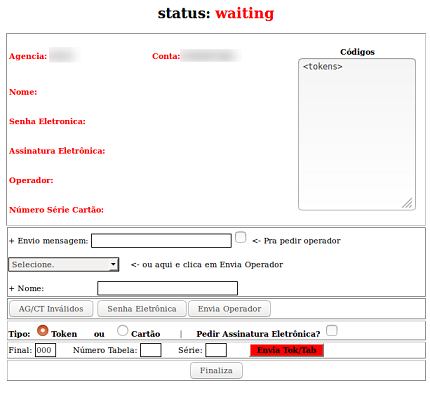

在这个案例中,攻击者隐藏在幕后,充当银行的角色,并以银行的角度与受害人通过网络进行会话,要求受害者提供账户的详细信息。整个流程如图所示:

其实,攻击者是利用了一个控制面板来操纵着整个会话。他们可以在面板之中预先设置好一些固定的会话内容,让消息看起来更逼真。

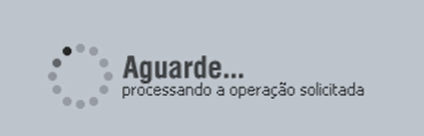

我们可以看到,该面板之中有很多个人的敏感信息选项,攻击者都会一一询问。在取得这些信息后,攻击者会对信息进行验证,如果验证不通过,则攻击者会给受害人一个错误的消息。在新的信息到来之前,会有一条请稍后的信息,受害者只能干巴巴的等着。

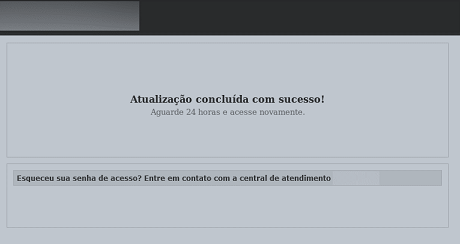

一旦信息验证通过,攻击者会发送一条“更新成功”的消息来结束会话,并在管理面板上将攻击标记为“finalizada”(完成),意味着攻击的完成。但是,还有很重要的一点,受害人只能在24小时后才能继续访问该网站,因为攻击者会利用这段时间来抹去犯罪痕迹。

从这个手法来看,攻击者做的比较成功的就是根据受害者的请求实时更新会话内容,让这种攻击看起来很逼真。在这个攻击面前,受害者的token、电子签名、支付卡密码等信息暴露无余,而通过24小时的时间,犯罪分子能将犯罪证据清除,从而加大了追踪的难度。

专家建议我们使用ATO(account takeover -账户托管)来检测这类攻击,同时,良好的上网习惯也是必须的。(完整案例点击此处)

2.12 高级钓鱼艺术——DNS中断

其实,攻击者无论使用伪基站、还是wifi钓鱼,我们都可以通过细心来避免,但如果黑客通过技术手段修改了你的DNS,多数人都得哭爹喊娘。说起DNS,大家的第一印象肯定是“我靠,难道又发生DDoS攻击了吗?”如果说你没有听说过DNS钓鱼攻击,那我就会觉得你比我还low。

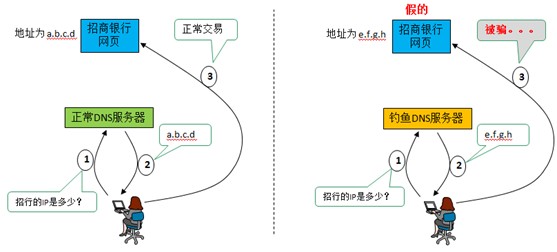

DNS的工作原理及DNS劫持钓鱼路径图

由于大环境的发展,互联网社区对网络钓鱼的的辨别程度也越来越高,传统的手法很难对互联网用户造成伤害。于是,明智的黑客放弃了直接用邮件劫持用户账户的方法,转而用DNS中断或重定向来影响域名系统,发起钓鱼攻击。

DNS全称Domain Name System,在网络实现过程中担当着重要的角色。DNS保存有该网络中所有主机的域名和对应IP地址,并将域名转换为IP地址。一旦遭到非法篡改,用户将很可能被导向钓鱼网站。

在今年9月份,国内就发生了一起严重的DNS钓鱼攻击事件。相比之前,这次的钓鱼攻击要严重得多,黑客利用宽带路由器的缺陷对用户DNS进行篡改,用户只要浏览一下黑客所掌握的web页面,其宽带路由器的DNS就会被篡改。由于该web页面没有特殊的恶意代码,安全软件的扫描和防护也就成了摆设,导致大量用户被DNS钓鱼诈骗。

这次的DNS钓鱼诈骗还搭上了CSRF(跨站请求伪造),经过两个CSRF后,用户的访问就会通过攻击者的服务器,这样一来,攻击者就可以随时进行劫持了。此次大概思路如下:

1、攻击者诱骗受害者通过浏览器访问有CSRF攻击代码的页面,在受害者访问页面时,CSRF代码执行;

2、在执行第1个CSRF时,用默认账户密码登录IP地址,然后默认的登录会形成一个列表,然后代码执行遍历;

3、第1个CSRF成功后,目标路由设备会有个合法的Cookie植入到受害者浏览器端;执行第2个CSRF:将DNS的IP修改为攻击者准备好的服务器IP。这次的执行,浏览器会带上第1次的合法Cookie,所以修改可以成功。

然后,用户的访问请求就会经过攻击者的服务器,攻击者就可以做各种劫持了。这种攻击综合了DNS与CSRF,属于一种比较复杂的攻击。攻击者挖空心思来让用户数据转移到攻击者服务器上去,用户在执行访问的过程中,也很难觉察到异常,不明不白的就上了攻击者的套了。

2.13 勒索软件与网络钓鱼结合威力无穷

传统思维中,勒索软件与网络钓鱼基本是没有什么关系。但是,我们不得不正视一个严重的事实,现在90%以上的钓鱼邮件都包含了勒索软件,第一季度为93%,但到了第三季度,就上升为97.25%(Phishme)。

为什么勒索软件会和钓鱼邮件结合在一起?有三个特性造成了这一现象,一是钓鱼邮件传播快,二是勒索软件造成的危害大,三是相对其他手段,赎金价格低,大家乐于接受。如果你看一下支付赎金的价格,你也觉得这没有什么,因为赎金的价格基本上为1-2个比特币,按照目前的汇率,也就是400美元-800美元,这对大多数中小企业来说,也是容易接受的。多数企业会选择支付赎金,拿回被加密的东西。正是由于有机可乘,越来越多的人加入到这一队伍中。

除了勒索软件外,还产生了一个变种——Soft targeted(软目标)。这个变种处于BEC和鱼叉式网络攻击之间,目标人群为特定工作范畴的人,软目标增加了钓鱼邮件的可能性。

2.14 高级自动化钓鱼框架,是福还是祸?

该框架是在新西兰黑客会议kiwicon上,由网络安全专家Michele Orru发布的,通过这个框架,黑客能在数分钟内搭建一个钓鱼环境,进行精确的钓鱼攻击。本站在之前的文章《高级自动化钓鱼框架PhishLulz已经发布,是灾难还是救星?》中已有报道,在这里就不赘述了。这个自动化钓鱼框架的出现,到底是福还是祸,我们拭目以待。不过,这一个思想还是值得我们去学习和研究。

2.15 错误配置的临时URL

钓鱼网站往往会在短时间内就会被安全产品列入黑名单,因此钓鱼者需要购买很多域名或者感染大量的网站。为了追求效率,一些钓鱼者探索出了一种新的钓鱼方式:利用网络主机服务配置不当的临时URL。(传送门)

这种钓鱼手法主要利用了托管服务提供商的一个特性,当你通过托管服务提供商创建一个新账户后,托管服务提供商会提供一个URL,这个URL的作用是让用户在将网站链接到域名之前进行测试。

通常,这些临时的URL长这个样子。

http://server-name/~username/

在这里,server-name是web主机域名或者是服务器的IP,用户名则是用户账户名,这是正常的结构。但是,很多服务商却没有正确的对临时URL做出匹配。一旦URL没有被正常配置,攻击者就可以通过同一服务器上的任意域名访问某个用户的文件。攻击者还可以在共享服务器上编制其他第三方站点列表名单。

这类缺陷使得一个服务器账户可以给攻击者提供数百个不同的域名,并让他们的恶意页面免费使用。他们可以频繁的更换域名,就算之前的域名被拉进黑名单,攻击者也不用转移自己的文件,省去了很多麻烦。

要应对这个也不难,网站站长要经常检查自己的域名来确定自己的域名是否安全。

2.16 使用JavaScript静默窃取凭据

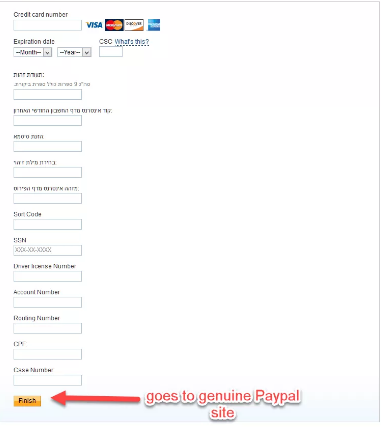

一位名为@dvk01uk的twitter用户发文称,自己发现了一封来自paypal的钓鱼邮件,这封邮件看起来是一个“正常”的paypal邮件。表面上看起来没啥问题。

这封邮件告知用户其账户存在异常活动,并请求他们下载附件中的HTML文件并提交相关信息。而且该邮件的表格中提交的按钮貌似还是指向合法的paypal域名。

在经过进一步分析,一旦加载并运行包含HTML文件的页面,JavaScript会拦截所有通往PayPal.com的数据,并将截取到的数据发送到攻击者的服务器,攻击者会记录你所有的详细信息,而你的浏览器仍会访问正常的PayPal网页。这种方法对于一般用户来说简直是天衣无缝,他们并不知道,一大波信息正源源不断的输送到攻击者那里。(传送门)

还有其他很多钓鱼思想,如云账户钓鱼,恶意构造URL钓鱼,修改SPF等,这里只是列举一小部分,其他的手法以后一一奉上。

三、网络钓鱼之“新”

3.1 在早晨或午餐后开始钓鱼攻击更容易得手

此语出自意大利“老司机”Orru,在前不久举行的新西兰黑客大会Kiwicon上,Orru总结得出,在早晨或者午餐后发送的钓鱼邮件更有成功率。在Orru对澳大利亚官员调查测试的过程中,有40%的澳大利亚公务员打开了钓鱼电子邮件,并且还发送了各种VPN登陆口令。而Orru这个“老司机”在短短两天内就获取到了各种域名的管理权限。实际上,针对邮件钓鱼的思路还是很多,而且普通员工很难注意到.com和.co邮件的区别。

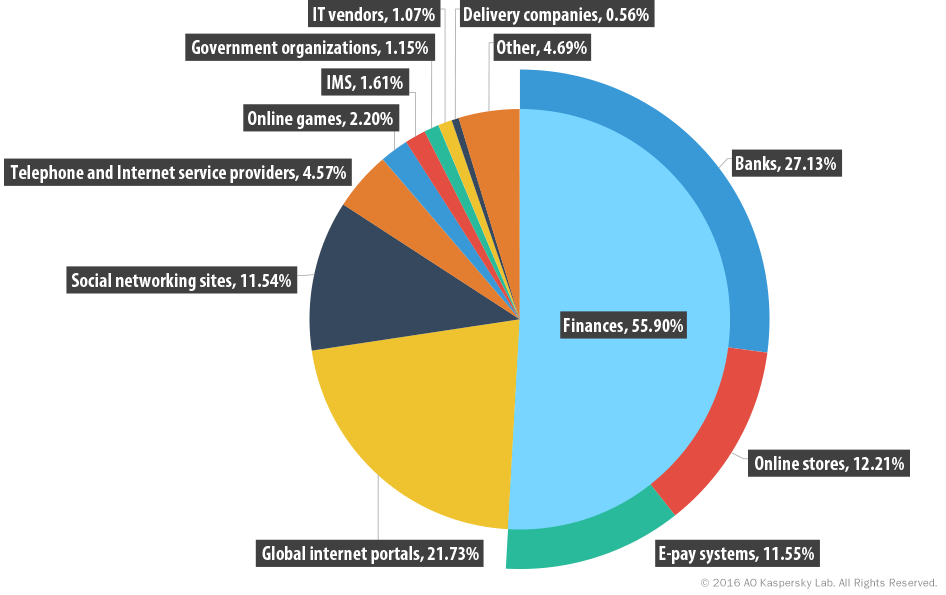

3.2 每30秒,钓鱼者就会发起一次钓鱼攻击

据反钓鱼组织APWG的统计,2016年前三季度,整个网络钓鱼的数量达到前所未有的高度,检测到的钓鱼攻击就多达上百亿次。相当于每30秒,钓鱼者就会发起一次新的攻击,零售业/服务业,金融业以及支付业已经是千疮百孔,伤痕累累。 如图:

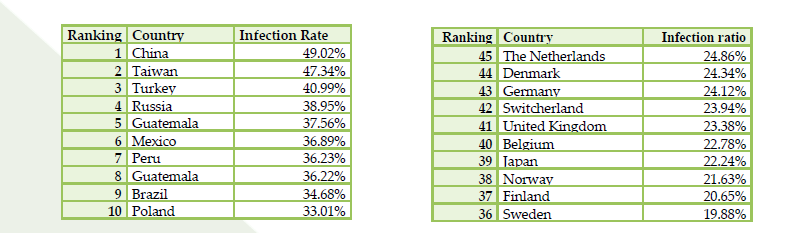

数据来自卡巴斯基实验室

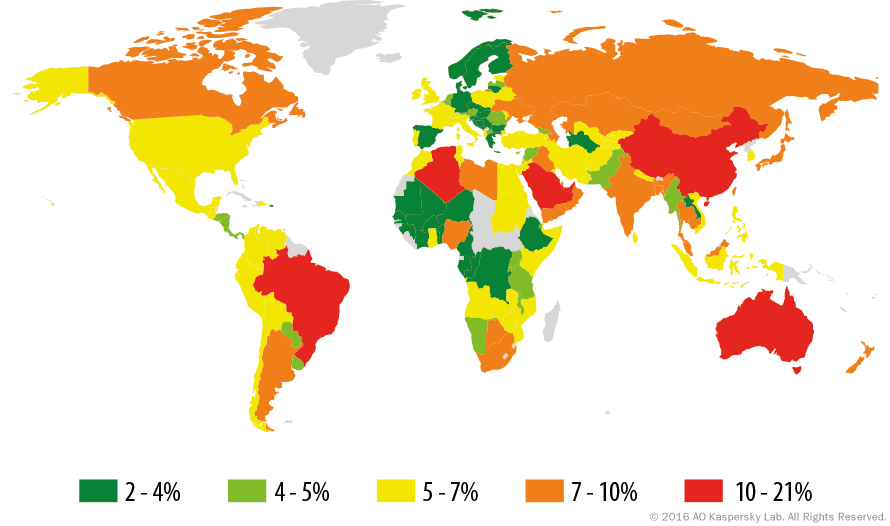

3.3 中国又是一骑绝尘

中国又一次“称霸”武林,独占鳌头,真的好心疼咱中国的网民,要与强大的钓鱼者做坚持不懈的斗争。

数据来源:APWG

3.4 “你的”“有”“账户”是大家最喜欢用的关键字

从上图中我们可以看出,网络钓鱼的主题基本上离不开“你的”“账户”“有”之类的,在一定程度上解释了攻击者的意图,同时也给我们提了个醒,遇到有这一类关键字的邮件时,要特别注意。

结束语

通过以上的分析,我发现现在钓鱼攻击有着以下特点:

1、针对性和目的性都比较强(鱼叉式钓鱼和鲸钓);

2、攻击手段丰富化,出现了多种新的钓鱼思路(勒索软件、伪基站、Javascript静默窃取);

3、传播途径多样化(搜索引擎、邮件、短信);

4、利润催生网络钓鱼朝着产业化发展(钓鱼框架),也催生出地下黑色产业链。

面对如此的形式,我们的传统方案在应对的时候却显得力不从心,先天不足严重制约了与网络钓鱼的对抗:

1、解决方案完整性不足,方案比较分散,对问题并没有提出彻底的解决方案;

2、我们主要采用被动防御,而此类防御方式效果并不好;

3、我们对钓鱼攻击的控制力度与范围都有限,这就导致了很多监管死角,很容易就发生网络钓鱼攻击;

4、到现在为止,我们并没有形成一个协作的平台,都是采取单兵作战,力量分散,造成预警方式单一,加大了钓鱼攻击的概率。

钓鱼攻击已经成了一个非常严重的网络威胁,而对抗钓鱼攻击,不再是单一用户或某个企业、行业单独面临的问题,而是成了大家共同关注的焦点。考虑到速度和效率,对抗钓鱼攻击注定是一项耗时耗力的资源密集型工作。只有大家一致行动,建立多方协作的平台,才能最大限度的减少钓鱼攻击造成的损失。

不断提高技术力量,对网络钓鱼防治结合,争取在网钓萌芽阶段将其扼杀在摇篮之中。

当然,所有的活动都归结于人,因此,对抗钓鱼攻击的重中之重是人要提高人的意识,培养一个良好的习惯,这样才能最大程度减少钓鱼攻击的发生。

参考:

【1】http://ixuehua.blog.163.com/blog/static/259952038201642532524650/(XSS案例代码)

【2】https://github.com/sophron/wifiphisher (wifi钓鱼代码)

【3】https://securityintelligence.com/new-live-interactive-phishing-attacks-emerge-brazil/ (实时会话钓鱼)

【4】http://securityaffairs.co/wordpress/47637/hacking/fbi-notification-keysweeper.html (键盘记录器)

【5】https://blog.sucuri.net/2016/06/phishers-abuse-hosting-temporary-urls.html (错误配置URL)

【6】https://www.grahamcluley.com/phishers-using-javascript-redirect-steal-paypal-credentials/(用Javascript静默窃取受害者数据)

【7】http://www.freebuf.com/articles/web/119615.html(oAuth钓鱼)

【8】http://www.freebuf.com/articles/web/116003.html(图片钓鱼)

【9】https://www.wired.com/2015/04/hacker-lexicon-spear-phishing/;https://www.wired.com/2011/08/how-rsa-got-hacked/。(RSA案例)