2024 FDS 金融领袖峰会:银行业在数字时代的创新与突破

2024年8月15日至16日,备受瞩目的2024FDS金融领袖峰会将在中国·上海 - 上海城创金融科技国际产业园隆重举行。此次峰会以“创 ......

零信任:应对人为错误引起的网络威胁

随着企业IT基础设施的变化,不良行为者也通过改变攻击方法和数量而不断发展。在具有多个故障点的数字化、分布式IT环境中,以 ......

峰会预告 【第十六届 InsurDigital 未来保险峰会】

一、峰会预告 第十六届InsurDigital未来保险峰会即将于2024年11月8日在上海召开,组委会将邀请超过100家保险、再保险、保险 ......

峰会预告 【2024 InvestDigital 数字证券峰会】

一、峰会预告 自2017年以来,青文咨询团队下金融系列峰会已经成长为中国最具代表性的商务对接平台,第七届InvestDigital数字 ......

峰会预告 【第六届SmartProp智慧物业峰会】

一、峰会预告 立足2024,国内大规模基础设施建设和房地产大开发时代已经接近尾声,但物业行业本身有可叠加式发展的属性,有 ......

七、mysql_root_injection(root权限下的利用[二] 日志写,udf mof系统命令执行[提权])

SQL注入防护系列: 一、Mysql 手工注入防护 [ 常规union查询篇 ] 二、Mysql 基于常规显错方式的注入方法 [extractvalue] 三 ......

开发都认为运维很Low?我反手一个嘴巴子

最近,小编在知乎上看到这样一个问题: 开发都认为运维工程师很Low? “你以为运维就是管理一下机器,管理一下数据库?你丢 ......

六、Mysql root权限下的注入利用技巧( 一 )

SQL注入防护系列: 一、Mysql 手工注入防护 [ 常规union查询篇 ] 二、Mysql 基于常规显错方式的注入方法 [extractvalue] 三 ......

护网来临再爆核弹,Wi-Fi 接管攻击-CVE-2024-30078

护网要来了,这个漏洞成为核弹,请各位看官仔细应对,认真斟酌。另外要说的是。目前所有的情报所示POC都指向同一个Git地址: ......

网络安全+功能安全+软件质量,3场齐开!谈思第8届汽车网络安全周已是Next Level

智能网联汽车信息安全是一个复杂系统的安全问题,既包括硬件安全、固件安全、操作系统安全、应用安全等传统安全问题,还包括 ......

倒计时20天!第十届CDIE数字化创新博览会!即将 开幕,抓住机遇,抢占席位~

CDIE 十年盛典 01 DIGITAL INNOVATION EXPO 盛夏将近,我们即将迎来CDIE——中国数字化创新博览会的第十届盛会。CDIE数字化创 ......

“2024中国寿险&财险科技应用高峰论坛”特邀报告—— IFRS17下的保险业务参考模型变革

保险行业在“互联网+”和“保险+”的大潮冲击下,业务形态发生了巨大的变化,其中最典型的就是保险科技(InsurTech)。近年来, ......

五、Mysql 高级盲注技巧之时间盲注

SQL注入防护系列: 一、Mysql 手工注入防护 [ 常规union查询篇 ] 二、Mysql 基于常规显错方式的注入方法 [extractvalue] 三 ......

“中国寿险科技应用高峰论坛”及“中国财险科技应用高峰论坛“将于2024年7月在北京召开

当前的科技创新日新月异,正在成为驱动各行业创新的内在动力,尤其以大模型为代表的AI能力更是在过去一年取得飞速进展,正在 ......

四、mysql_blind(高级盲注 基于布尔)

SQL注入防护系列: 一、Mysql 手工注入防护 [ 常规union查询篇 ] 二、Mysql 基于常规显错方式的注入方法 [extractvalue] 三 ......

Access高级注入语句预防

union查询法 首先要说的就是查询办法,一般的查询办法就是 程序代码 and 1=(select count(*) from admin where left(id,1)=& ......

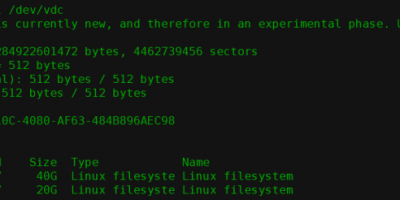

Linux磁盘MBR格式转换GPT

1、先取消挂载磁盘,安装一个gdisk工具 yum install -y gdisk 2、分区格式转换,以防万一可以先使用云硬盘备份功能对磁盘进 ......

【Linux】umount 提示:device is busy 的处理方法(In some cases useful info about processes that use )

问题描述 umount: /var/centos7: target is busy. (In some cases useful info about processes that use ......

三、Mysql 基于常规显错的注入方法 [floor]

SQL注入防护系列: 一、Mysql 手工注入防护 [ 常规union查询篇 ] 二、Mysql 基于常规显错方式的注入方法 [extractvalue] 三 ......

![七、mysql_root_injection(root权限下的利用[二] 日志写,udf mof系统命令执行[提权])](https://www.tiejiang.org/wp-content/themes/WPZT-JUST/timthumb.php?src=https://www.tiejiang.org/wp-content/uploads/2024/07/2024070814060139.png&w=400&h=200zc=1&q=100)

![三、Mysql 基于常规显错的注入方法 [floor]](https://www.tiejiang.org/wp-content/themes/WPZT-JUST/timthumb.php?src=https://www.tiejiang.org/wp-content/uploads/2024/04/2024043014452151.png&w=400&h=200zc=1&q=100)