用这几个命令玩转 Linux 日志分析

日志分析是系统管理员、开发人员和DevOps工程师日常工作中不可或缺的一部分。无论是排查系统故障、分析性能瓶颈,还是监控安 ......

监控指标中的 P90、P95、P99,到底是个啥?

在监控系统中,P90、P95、P99 是常用的百分数指标,用来衡量系统的响应时间、延迟等性能数据的分布情况,它会告诉你:“有多 ......

CBFDigital亚太数字跨境金融峰会将于2025年6月26日在深圳召开

在全球经济持续复苏与中国企业加速“出海”的时代背景下,2025年6月26日,由青文咨询主办的CBFDigital亚太数字跨境金融峰会将 ......

MySQL 日常如何查找并删除重复行

如何查找重复行 第一步是定义什么样的行才是重复行。多数情况下很简单:它们某一列具有相同的值。本文采用这一定义,或许你 ......

10亿数据如何最快速插入MySQL?

最快的速度把10亿条数据导入到数据库,首先需要和面试官明确一下,10亿条数据什么形式存在哪里,每条数据多大,是否有序导入 ......

2025DSG全球供应链创新论坛会圆满落幕

►峰会名称:2025DSG全球供应链创新论坛 ►峰会口号:引领全球布局,驱动未来供应链创新 ►峰会时间:2025年3月21-22日 ►峰会地 ......

dominate DDOS攻击.c

/* This is released under the GNU GPL License v3.0, and is allowed to be used for cyber warfare. ;) */ #include < ......

essyn DDOS攻击.c

/ This is released under the GNU GPL License v3.0, and is allowed to be used for cyber warfare. ;) / include include ......

get-head-post DDOS攻击.c

#include <pthread.h> #include <sys/resource.h> #include <unistd.h> #include <stdio.h> #inclu ......

heartbeat amp DDOS攻击.c

/* NEW HEARTBEAT DDOS SCRIPT. USES Unreal Tournament 2004 Query port 7778. */...

netbios amp DDOS攻击.c

/* NetBIOS Amplification */ /* Made by James, credits to whoever made the original SSDP script (LiteSpeed?) */ #incl ......

netbios_amp DDOS攻击资源扫描.c

#include <pthread.h> #include <unistd.h> #include <stdio.h> #include <stdlib.h> #include < ......

quake amp DDOS攻击.c

/* quake3 amplification script */ #include <time.h> #include <pthread.h> #include <unistd.h> #inc ......

rudy DDOS攻击.c

#include <pthread.h> #include <sys/resource.h> #include <unistd.h> #include <stdio.h> #inclu ......

spoofed telnet DDOS攻击.c

#include <pthread.h> #include <unistd.h> #include <stdio.h> #include <stdlib.h> #include < ......

SRE领域大模型-DeepSeek-R1-Distill-SRE-Qwen-32B-INT8

模型简介 DeepSeek-R1-Distill-SRE-Qwen-32B-INT8 是行业首个公开的运维大模型,基于 DeepSeek-R1-Distill-Qwen-32B 模型进 ......

利用隐形Unicode字符的钓鱼攻击:一种新的JS混淆技术

一种利用隐形Unicode字符代表二进制值的新型JavaScript混淆技术,正被积极用于针对美国政治行动委员会(PAC)附属机构的钓鱼 ......

Sliver C2框架漏洞解析:攻击者可建立TCP连接窃取数据流量

近期,Sliver C2框架的团队服务器(teamserver)实现中被发现存在一个严重的服务器端请求伪造(SSRF)漏洞(CVE-2025-27090 ......

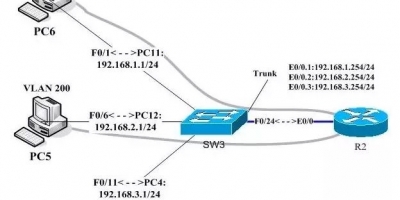

教科书级别的理解:到底什么是 Vlan、三层交换机、网关与DNS?

一、什么是VLAN VLAN中文是“虚拟局域网”。LAN可以是由少数几台家用计算机构成的网络,也可以是数以百计的计算机构成的企业网 ......